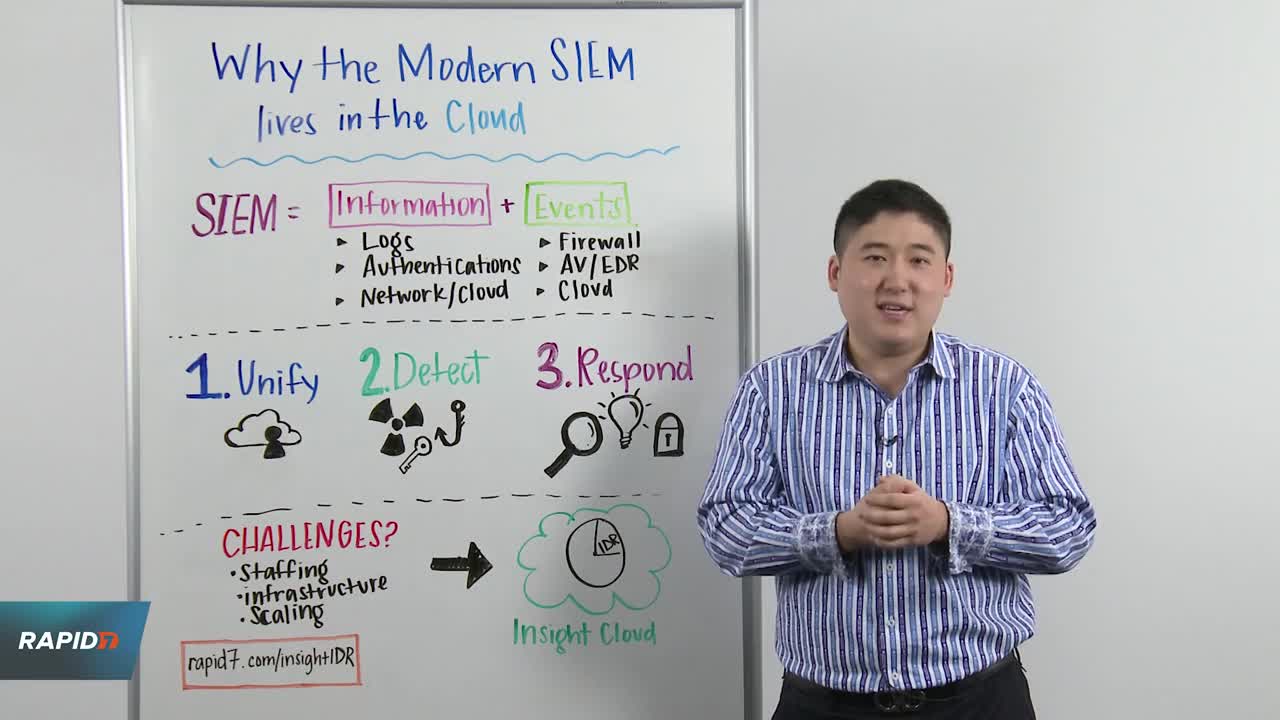

是时候把你的威胁情报送上天空了. 今天的攻击者可以很容易地扭曲恶意软件并切换他们的基础设施, 让使用静态指示器和工件追逐攻击者的安全团队不断感到落后一步. While IP addresses, processes, and domains change, 有一套潜在的隐形攻击技术预示着每一次成功的入侵.

在Rapid7,我们看到源源不断的威胁,来自 Metasploit project, our 管理检测和响应 customers, and incident response and 渗透测试约定. 在威胁调查期间, 我们的专家分析人员将注意力集中在这些隐形技术上, 同时研究攻击者的目标和目标. 这种智能被制作成攻击者行为分析(ABA)检测, 哪个可以发现恶意行为,即使它们已经被改变以逃避防御防御.

[网播]get the Knack of ATT&CK

了解您的组织如何利用MITRE ATT&CK框架在这个点播网络广播.

Watch Now攻击者行为分析库

以下是已发布的ABA检测列表,所有这些都与我们的威胁检测解决方案一起提供, InsightIDR,并自动与您的数据进行实时匹配. 这是一种以攻击者的速度移动的威胁情报——如果出现新的漏洞, 我们的小组将进行探测, 对它进行测试 Rapid7 platform,并将其部署到insightdr中——所有这些都在几小时内完成. 现在还在渴望陈旧的开源威胁饲料?

-

Office 365鱼叉式网络钓鱼活动

垂直目标:所有

Office 365鱼叉式网络钓鱼活动

垂直目标: All最近的威胁行为者正在针对微软365证书进行鱼叉式网络钓鱼活动. 攻击者行为分析已经发布,可以检测这些活动中使用的动态生成的网络钓鱼url.

欲了解更多信息,请参考Rapid7的Managed Detection发布的公共博客文章 & 响应(MDR)小组于8月20日: http://blog.35buy.net/2019/08/20/how-attackers-can-harvest-users-microsoft-365-credentials-with-new-phishing-campaign/

添加到insighttidr的检测: 威胁情报和检测相关的鱼叉式网络钓鱼网址.

-

Mshta用于逃避防御防御

垂直目标:所有

Mshta用于逃避防御防御

垂直目标: All

宏是嵌入在microsoftoffice文档中的小型VBA, such as Powerpoint, Excel, Word, and Publisher. 宏经常被恶意地用来使用许多可能的内置Windows实用程序来运行命令, such as mshta.下载恶意软件并危害系统. 恶意文件通常通过网络钓鱼邮件发送.

有关该技术的更多信息,请参阅MITRE ATT的T1170&CK: http://attack.mitre.org/techniques/T1170/.添加到insighttidr的检测: 4、检测异常的Mshta执行和活动

-

Hidden Cobra

垂直目标:所有

Hidden Cobra

垂直目标: All

国土安全部和联邦调查局以“隐藏眼镜蛇”的名义追踪演员离开朝鲜, 也被称为拉撒路集团. 这些行为者对各种各样的恶意活动负有责任, 包括WannaCry和索尼黑客. 他们的动机是经济利益、间谍活动和国家利益. Rapid7追踪了几个与Hidden Cobra相关的恶意软件家族,包括:

- KEYMARBLE, 朝鲜实体使用的远程访问木马,能够访问设备配置数据, 下载其他文件, executing commands, 修改注册表, 截屏, 以及泄露数据.

- Typeframe,一个由朝鲜政府支持的网络罪犯使用的木马. 这个系列由32位和64位Windows可执行文件组成, 以及包含Visual Basic for Applications (VBA)宏的恶意Microsoft Word文档. 根据他们的研究, 这些文件能够下载和安装恶意软件, 安装代理和远程访问木马(rat), 连接到命令控制(C)&C)服务器接收指令,并改变受害者的防火墙以允许进入的连接.

添加到insighttidr的检测: 23、KEYMARBLE和Typeframe木马.

-

Leafminer

垂直目标:政府

叶矿工攻击组

垂直目标: 政府、企业

赛门铁克(Symantec)发现了一个名为Leafminer的威胁行为者的行动,该威胁行为者至少从2017年初开始,就开始针对中东各个地区的广泛政府组织和垂直企业进行攻击. 该组织倾向于采用公开可用的技术和工具进行攻击,并利用已发布的概念验证漏洞进行实验.

检测增加到insighttidr: 54个,都与赛门铁克识别的Leafminer攻击组ioc有关.

-

Luoxkep Campaign

垂直目标:所有

Luoxkep Campaign

垂直目标: All

由360安全识别的恶意活动,利用CVE-2018-2893进行加密挖掘和DDoS攻击.

添加到insighttidr的检测: 3、下载、域名、ip等.

-

远程桌面暴力尝试ip,现有的ABA更新

垂直目标:所有

远程桌面暴力破解尝试ip

Verticals targeted:所有,通过合法的Windows协议使用远程桌面协议(RDP)是用于远程管理Windows系统的合法协议, 然而,它经常被攻击者滥用,以获得对系统的访问和控制. 攻击者获得访问权限的一种方式是暴力强制使用RDP密码. 此威胁识别所有在all中针对RDP验证超过50次的源ip Lorelei honeypots 在前一天.

添加到insighttidr的检测: 通过Lorelei蜜罐识别针对RDP进行身份验证的ip.

_______________________________________________________________________

对现有ABA威胁的更新和补充:

恶意文件威胁: 添加了一个新行为- Word从用户目录中生成可执行文件恶意PowerShell: 添加了2个新行为-混淆脚本和下载摇篮

特权升级: 添加了2个新行为- UACMe特权升级工具, Company Name in Binary Metadata; and UACMe Privilege Escalation Tool, 二进制元数据中的原始名称

Credential Theft: 添加了4个新行为- Mimikatz Flats (DumpCreds或DumpCerts), Mimikatz Sekurlsa, Mimipenguin, and Hashcat

-

Thrip攻击组,远程管理工具

垂直目标:通信,国防承包商,其他

蓟马攻击群

垂直目标: 电信、卫星通信、测绘和地理空间成像、国防

Thrip是赛门铁克自2013年以来一直在追踪的一个对手组织. 这个敌对组织主要从事间谍活动, 主要针对电信业, 卫星通信, 测绘和地理空间成像, 以及美国和东南亚的国防承包商. 他们使用的组合 malware 以及其他工具,如PSExec和Mimikatz,来入侵和移动系统, 识别和泄露信息.添加到insighttidr的检测: 123,识别围绕特定木马和后门的活动.

_______________________________________________________________________

Remote Admin Tools

Verticals targeted: All攻击者可能使用合法的远程访问软件, 比如amy Admin, 建立对目标系统的指挥和控制能力. 这些服务通常用作合法的技术支持软件,并可能在环境中被列入白名单. 如Rapid7所示,Ammyy Admin等管理工具经常被攻击者使用 MDR SOC.

添加到insighttidr的检测: 3、寻找amy Admin的存在.

-

VPNFilter

垂直目标:所有

VPNFilter

垂直目标: All

VPNFilter是一种新的模块化恶意软件,由思科的Talos团队跟踪. 这种恶意软件主要针对家庭和小型企业路由器, namely MikroTik, Netgear, Linksys, 和QNAP网络存储设备. 此恶意软件可用于网站凭证盗窃和数据收集, 并且具有破坏能力,固件可以被破坏, 从而导致设备无法使用.添加到insighttidr的检测: 51,它确定了与VPNFilter活动相关的特定指标.

-

恶意PowerShell

垂直目标:所有

恶意PowerShell

垂直目标: AllPowerShell是Windows操作系统中包含的一个交互式命令行界面和脚本环境. 攻击者可以使用PowerShell执行许多操作, 包括发现信息和执行代码. 正如Rapid7 MDR SOC所看到的,这些都是攻击者经常使用的行为.

添加到insighttidr的检测: 10,识别与恶意PowerShell活动相关的特定行为.

-

瓦雷利亚下载器,OilRig

垂直目标:所有

Valyria Downloader

垂直目标: 所有,呈现为网络钓鱼电子邮件Valyria Downloader是一种通过网络钓鱼邮件发送的木马, 经常使用“发票过期”或“未付款”主题的电子邮件. 一旦邮件被打开, 下载程序将启动到命令和控制域的连接,以下载其他文件, 通常与URSNIF数据窃取恶意软件家族相关.

添加到insighttidr的检测: 9, 哪些识别散列与下载程序安装和恶意文档相关, 和使用Powershell衍生进程的用户/公共/文档.

_______________________________________________________________________

OilRig

Verticals targeted: AllOilRig是Palo Alto实验室的Unit 42跟踪的一个威胁组织. 他们的主要目标是中东地区的组织, however, 该组织还针对中东以外的组织. OilRig经常利用组织之间的信任关系来攻击他们的主要目标. OilRig威胁组织与APT 34有重叠.

添加到insighttidr的检测: 9, 哪些识别恶意凭证收集域和攻击者从命令行转储凭证的策略, 经常和米米卡茨在一起.

-

撒旦勒索蠕虫,橙色蠕虫

垂直目标:医疗保健、制造业、农业

Orangeworm Attacks

垂直目标: 医疗、制造业、农业

赛门铁克发现了一个名为“橙虫”的攻击组织, 是谁在对医疗系统进行有针对性的攻击活动中部署了Kwampirs后门, manufacturing, 农业部门, 以及支持这些行业的信息技术公司. 这个攻击组和恶意软件都很吵,不试图隐藏他们的活动, 主要依靠他们的目标是那些通常没有很好监控的旧设备.添加到insighttidr的检测: 43,它识别drop和payload哈希值,以及与命令的连接 & 控制IP地址.

______________________________________________________________________

Satan Ransomware

垂直目标: 没有,以勒索软件即服务的形式提供撒旦勒索软件于2017年初出现,是黑暗网站上最初的“勒索软件即服务”产品之一. 勒索软件通过网络钓鱼邮件或恶意链接传播, 并且最近更新了EternalBlue SMB漏洞,用于在网络中传播.

添加到insighttidr的检测: 6, 哪些能识别撒旦勒索软件的变种, 永恒之蓝SMB漏洞, 以及可疑的相关命令行活动.

-

Fauxpersky, SamSam

垂直目标:医疗保健、政府、教育

Fauxpersky Keylogger恶意软件

垂直目标: 没有,通过USB驱动器传播

Fauxpersky是一个新的键盘记录恶意软件伪装成卡巴斯基杀毒软件. 该恶意软件基于AutoHotKey应用程序,该应用程序允许用户编写代码来自动执行任务. 研究人员表示,恶意软件是高效的,自我传播和持久的. 它通过USB驱动器感染Windows电脑,然后复制到机器上的所有驱动器. 然后,Fauxpersky使用Google表单收集数据, 将数据发送到攻击者的收件箱, 并从驱动器中删除原始数据.添加到insighttidr的检测: 6,可以识别Fauxpersky恶意软件的变体.

_______________________________________________________________________

SamSam Ransomware

Verticals targeted医疗保健、政府、教育SamSam勒索软件是由SamSam集团或Gold Lowell使用的勒索软件变体. 这组人可以接近目标, 通常使用RDP访问或扫描服务器端漏洞, 然后部署他们的勒索软件变种. SamSam is targeted, 参与者通常将重点放在特定的行业或垂直领域,并在转移到不同的焦点之前将目标组织放在该垂直领域内.

添加到insighttidr的检测: 7, 哪些软件可以识别SamSam勒索软件的变种, 以及影子副本删除, 一种常见的勒索软件行为,以阻碍恢复工作.

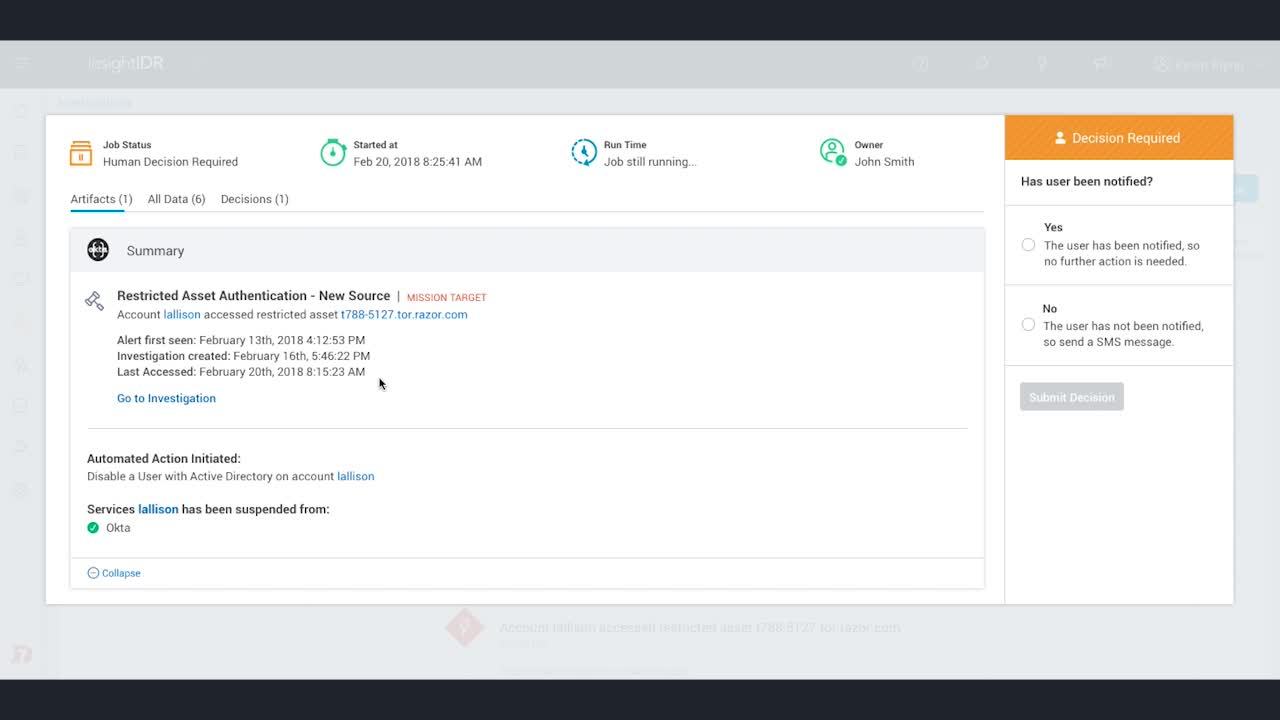

攻击者行为分析在行动

了解如何在insighttidr中检测攻击者行为,并了解有关我们的云SIEM的更多信息.

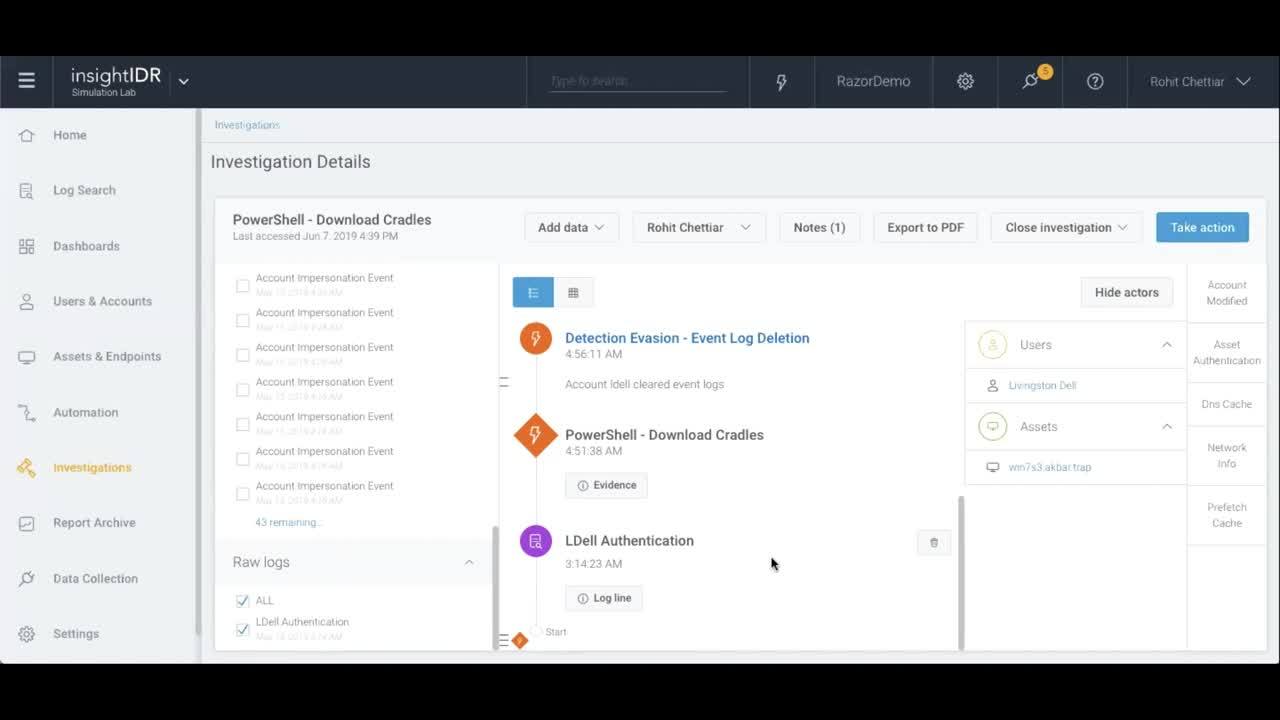

使用insighttidr调查PowerShell和Mimikatz活动

了解insighttidr如何检测使用PowerShell从互联网下载可执行文件的攻击者行为.